威胁者正在使用一种名为 “交易模拟欺骗 ”的新策略来窃取加密货币,其中一次攻击成功窃取了 143.45 个以太坊,价值约 46 万美元。

ScamSniffer 发现的这次攻击突出了现代 Web3 钱包中使用的交易模拟机制的一个缺陷,该机制旨在保护用户免受欺诈和恶意交易的侵害。

攻击的原理

交易模拟是一项允许用户在签署和执行区块链交易之前预览其预期结果的功能。

该功能旨在帮助用户验证交易的结果,如转移的加密货币数量、气体费用和其他交易成本,以及其他链上数据变化,从而提高安全性和透明度。

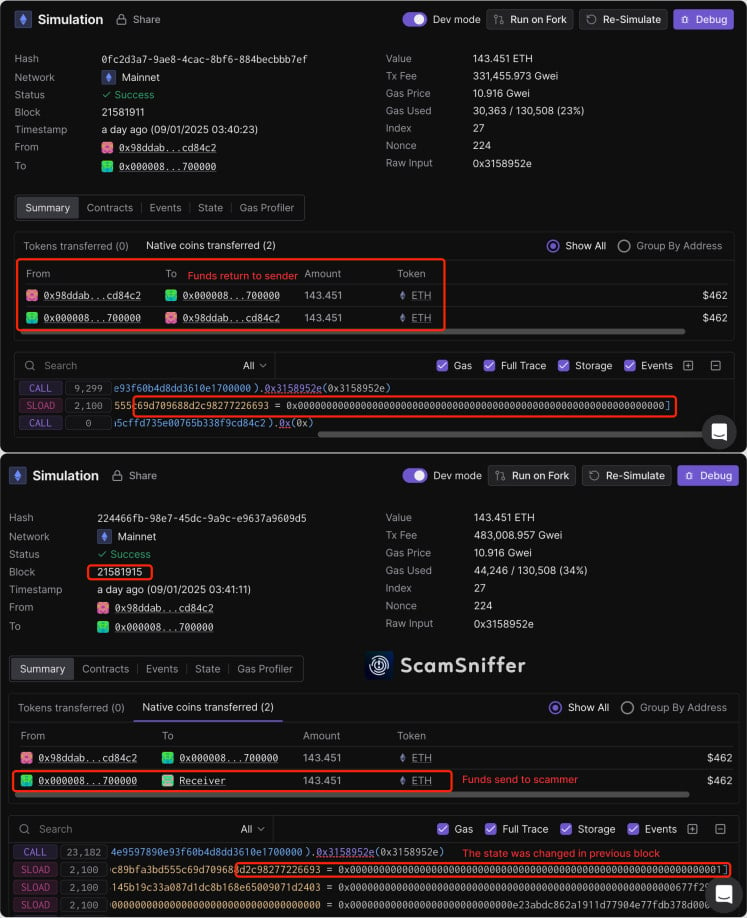

攻击者会诱使受害者访问一个模仿合法平台的恶意网站,该网站会启动看似 “索赔 ”的功能。交易模拟显示,用户将收到一小笔 ETH。

但是,由于模拟和执行之间存在时间延迟,攻击者可以改变链上合约状态,从而改变交易被批准后的实际情况。

受害者相信了钱包的交易模拟结果,签署了交易,从而允许网站将其钱包中的所有加密货币清空,并将其发送到攻击者的钱包中。

攻击流程

来源:ScamSniffer

ScamSniffer 强调了一个实际案例,受害者在状态变化 30 秒后签署了欺骗性交易,结果损失了所有资产(143.35 ETH)。

ScamSniffer 警告说:“这种新的攻击载体代表了网络钓鱼技术的重大演变。”

ScamSniffer警告说:“攻击者现在不再依靠简单的欺骗,而是利用用户所依赖的可信钱包安全功能。这种复杂的方法使侦测变得特别具有挑战性。”

初始模拟(上)和操纵交易(下)

来源:ScamSniffer

区块链监测平台建议Web3钱包降低模拟刷新率,使其与区块链区块时间相匹配,在关键操作前强制刷新模拟结果,并添加过期警告,提醒用户注意风险。

从用户的角度来看,这种新的攻击说明了为什么不应该相信钱包模拟。

加密货币持有者应谨慎对待模糊网站上的 “免费认领 ”提议,只信任经过验证的 dApp。